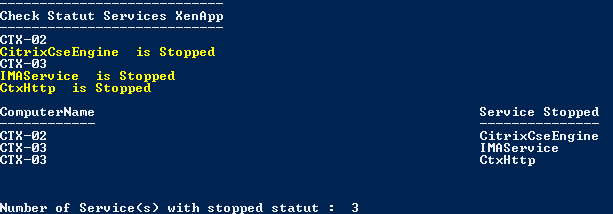

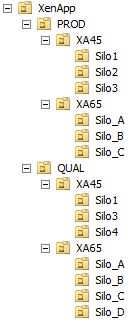

Depuis quelques temps les rapports issus de nos XenApp_Check remontaient un nombre croissant d’applications désactivées sur nos fermes XenApp 5 et 6x (Recette, Qualification et Production).

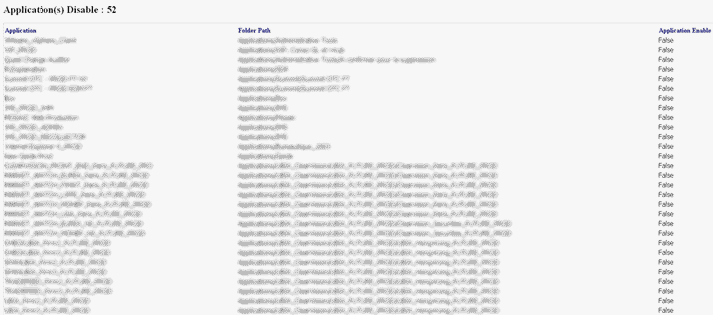

52 applications désactivées sur une ferme XenApp 5 R07

52 applications désactivées sur une ferme XenApp 5 R07

Vu que ces applications restaient désactivées dans le temps (plus de 30 jours) nous avons mis en place un script PowerShell permettant de supprimer toutes (sauf les applications ayant dans le champs description la chaîne de caractère #NOT_DELETE#) les applications désactivées d’une ferme.

Les actions du script :

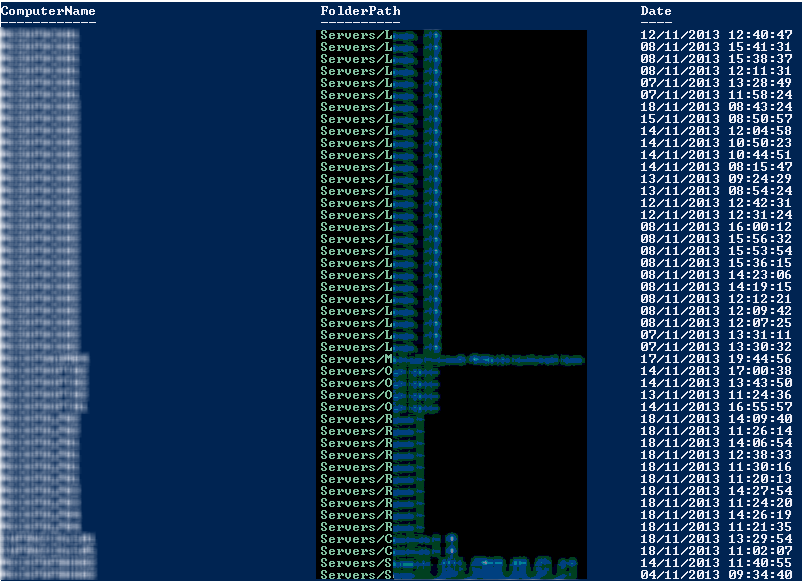

- Sauvegarde dans le répertoire courant des applications désactivées

- Suppression des applications désactivées (hors application ayant dans le champs description la chaîne de caractère #NOT_DELETE#)

- Suppression des sauvegardes supérieur à 180 jours (dans le répertoire courant)

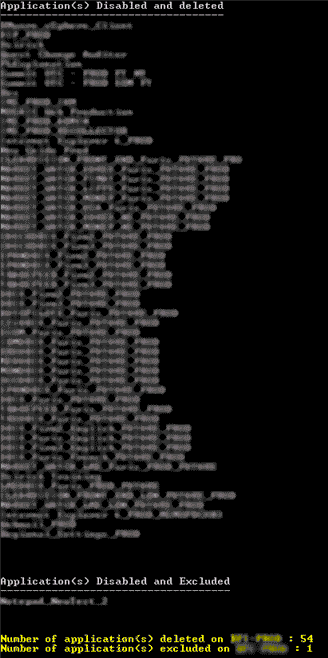

54 applications (soit deux de plus en l’espace d’une journée) en moins dans une de nos fermes XenApp 5 R07

54 applications (soit deux de plus en l’espace d’une journée) en moins dans une de nos fermes XenApp 5 R07

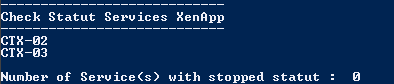

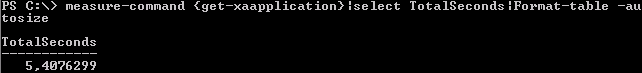

Le Get-XaApplication prenait 5,40 secondes pour 580 applis dans la ferme

Le Get-XaApplication prenait 5,40 secondes pour 580 applis dans la ferme

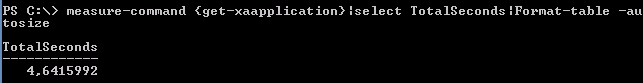

On tombe à 4,64 secondes une fois les 54 applications supprimés 😉

On tombe à 4,64 secondes une fois les 54 applications supprimés 😉

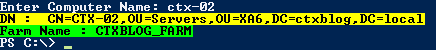

Pour restaurer une application lancez la ligne de commande ci-dessous :

import-Clixml "\\YourPath\Backup\App.xml"|New-XAApplication