———————–

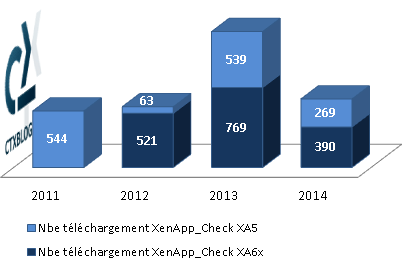

MAJ : 28/06/2015

Version : 1.1

———————–

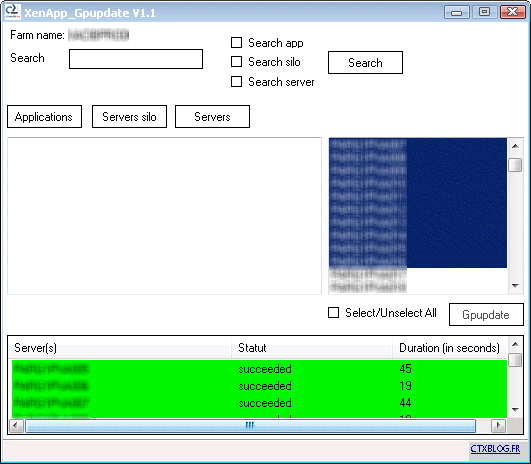

- Ajout de la possibilité d’afficher la liste complète des serveurs membres de la ferme (via le bouton “Servers”)

- Ajout de la possibilité de rechercher un serveur spécifique (via la coche “Search server”)

- Retour du statut de la commande Gpupdate /force (indique si le process a bien été lancé sur le serveur et si ce dernier est bien fermé.), avec la durée d’exécution (duration) par serveur

- Correction de bugs mineurs

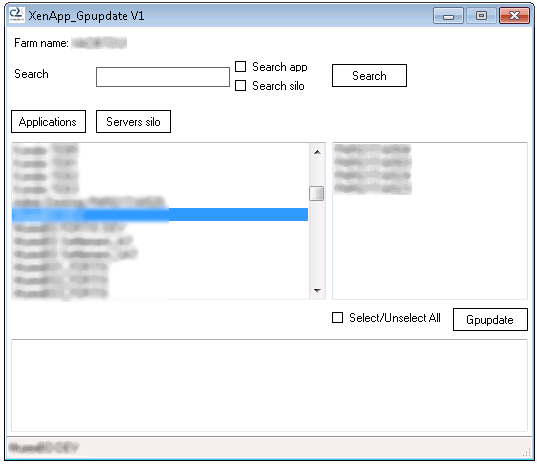

Tout est dans le titre 🙂 , via XenApp_Gpupdate vous avez désormais la possibilité de faire (en remote) des “gpupdate /force” sur des serveurs membres d’un silo applicatif au sein d’une ferme XenApp 6.5.

XenApp_Gpupdate (comme XenApp_Usr) est un script Powershell réalisé pour la partie GUI avec Powershell Studio de Sapien.

Le “gpupdate /force” est fait via un “Invoke-WmiMethod” (il faut donc que le port TCP 135 soit ouvert entre le serveur exécutant XenApp_Gpupdate et les serveurs XenApp des divers silos de la ferme courante, avant de lancer le GpUpdate un socket tcp est envoyé afin de vérifier que le port 135 est bien ouvert sur le ou les serveurs du silo choisis.

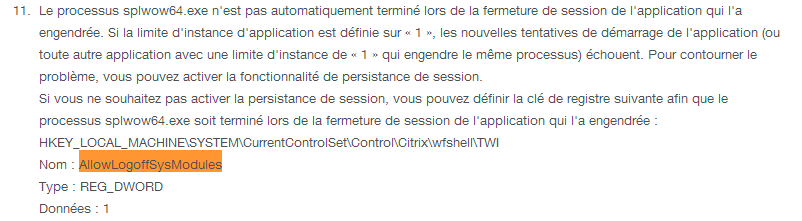

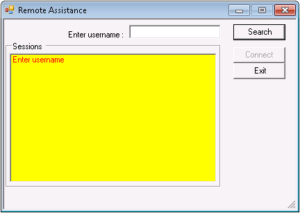

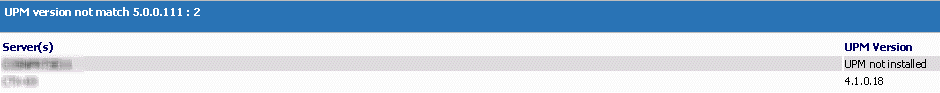

Le fonctionnement de XenApp_Gpupdate est simple, il suffit d’afficher la liste des silos (dossiers serveurs) ou la liste des applications via les boutons Applications ou Servers Silo (il est aussi possible de faire une recherche sur un silo ou une application), puis de sélectionner le silo (ou l’application) souhaité. Une fois le dossier ou l’application sélectionné(e) la liste des serveurs s’affichera sur la partie droite (lors de la première sélection un temps d’attente est à prévoir), une fois la liste des serveurs affichés vous pouvez lancer un gpupdate /force sur un ou plusieurs serveurs.

C’est une V1 n’hésitez pas à nous faire part de vos retours (suggestions, critiques etc… )

C’est une V1 n’hésitez pas à nous faire part de vos retours (suggestions, critiques etc… )

Nous travaillons actuellement sur le retour des “gpupdate /force” afin de déterminer si ces derniers ont bien été réalisés sur le ou les serveurs sélectionnés.

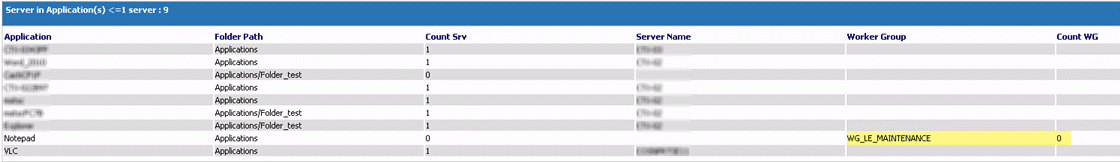

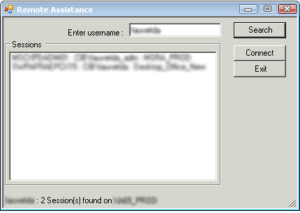

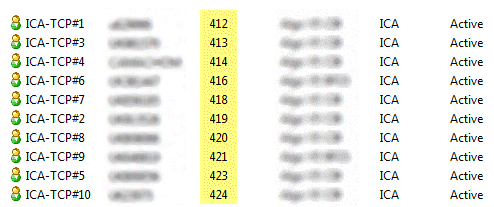

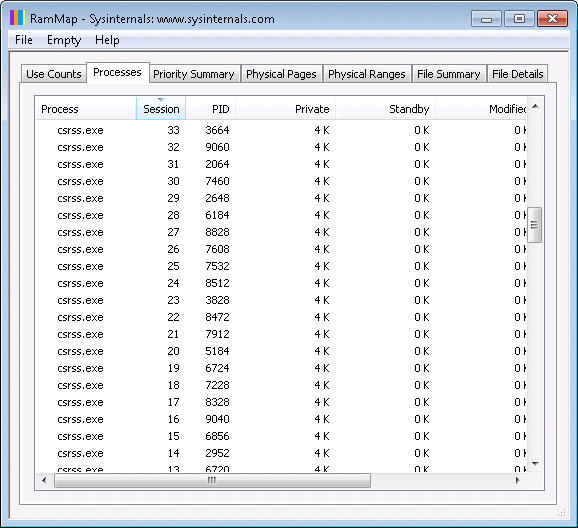

On constate bien dans l’App Center des Sessions Id élevés au vu du nombre de CCU sur ce silo 🙂

On constate bien dans l’App Center des Sessions Id élevés au vu du nombre de CCU sur ce silo 🙂 Il ne reste plus qu’a trouver la cause 😉

Il ne reste plus qu’a trouver la cause 😉